あなたが今見ているそのページに、「問題があります。修正するにはこの手順をコピーして貼り付けてください」と表示されたら――。

一見、親切な案内に見えても、それは自分で自分の端末にマルウェアを仕込ませる巧妙な罠かもしれません。

近年急増している「ClickFix(クリックフィックス)」は、まさにユーザーの何気ないクリックとコピー&ペーストを悪用します。

本記事では、最新の調査結果に基づいてClickFixの仕組み、被害実態、そして現場で今すぐ使える対策を、記載できる範囲で分かりやすくまとめます。

まずは落ち着いて、最後まで読んでください — 被害を未然に防げます。

1) ClickFixとは?(概要・本質)

ClickFixは「偽のブラウザエラー」「偽のCAPTCHA」「偽の更新通知」などを表示し、ユーザーに自らコマンド(例:PowerShellコマンド等)をコピー&ペーストさせて実行させるソーシャルエンジニアリング型のマルウェア配布手法です。

被害者が手動でコマンドを実行するため、自動検知を回避しやすく、インフォスティーラーやRAT(リモートアクセス型マルウェア)、ランサムウェアなど多様なペイロードを配布するケースが確認されています。

ClickFix攻撃では、この種の偽のCAPTCHA画面を表示し、「認証を完了するためにこのコマンドをコピー&ペーストしてください」といった指示で、ユーザーに悪質なコマンドを実行させようとすることがあります。

この画像は、そのような詐欺の入り口として使われるイメージ画面の一例として記載します。

2) どのように拡大しているか(実例と傾向)

- 2024年中盤以降、複数の脅威グループがClickFixを利用したキャンペーンを確認しています。

偽のGitHub通知、偽のGoogle MeetやZoomページ、偽のソフトウェア更新ページなど、正規サービスを装ったランディングページが多く使われています。 - セキュリティベンダーのテレメトリでは、ClickFix類似の「偽エラー→実行誘導」攻撃が2025年前半に急増し、全体の攻撃ベクターの上位に浮上しています(ESET報告)。

- 攻撃の高度化例:PowerShellをベースに多段で難読化し、メモリ実行やHTTPS経由でC2と通信するなど、侵害後の持続化・ステルス化も確認されています(最近のレポート)。

3) ClickFixが狙うもの(被害の中身)

- インフォスティーラー(例:ブラウザに保存されたパスワードやCookie、入力履歴などを盗むマルウェア)

- RAT(リモートアクセス型マルウェア)(遠隔操作で被害端末を操り、情報を抜き取ったり追加のマルウェアを入れたりできるツール)

- 場合によってはランサムウェア(端末やファイルを暗号化して金銭を要求するマルウェア)や追加のマルウェア配布の踏み台になることもある。

4) 仕組み(攻撃チェーン:高レベルの流れ)

- 攻撃者が正規サイトを侵害、あるいはフィッシングで誘導するURLを配布。

- 被害者がリンクを開くと、偽のエラーや偽CAPTCHAが表示される。

- 「Fix」「Verify」「Run this to prove you’re human」などと促され、Windowsの[ファイル名を指定して実行]やターミナルでコマンドを貼り付けて実行するよう誘導される(ここで初めて悪性コードが起動)。

5) 企業・組織向け:今すぐできる防御チェックリスト

🛡 運用・設定編

- ✅ PowerShellやスクリプト実行を制限(AppLocker/WDAC 等を導入:指定されたプログラム以外の実行をブロックする仕組み)

- ✅ EDR(Endpoint Detection and Response) を活用(端末の異常挙動を検知・分析し、対応を自動化するセキュリティツール)

- ✅ Web/DNSフィルタ(危険なサイトやドメインへのアクセスを自動的に遮断する仕組み)で既知の悪性ドメインをブロック

- ✅ 資産の定期パッチ適用(OSやアプリを最新状態に保ち、脆弱性を悪用されないようにする)

📢 教育・手順編

- ✅ 「コマンドを貼り付けて実行してはいけない」ルールを周知

- ✅ 怪しいリンクやファイルは必ず検証窓口へ

🚨 検出・初動編

- ✅ 不審な通信や挙動を検知したら即ネットワーク隔離

- ✅ ログ保全&IRチームに速やかに連絡

6) 個人ユーザー向け:絶対にやってはいけないこと & 推奨アクション

🚫 絶対にやってはいけないこと

- 🔴 ブラウザの指示でコマンドをコピー&ペーストしない(攻撃者の仕込んだ命令を実行してしまう可能性がある)

- 🔴 出所不明のZIPや実行ファイルを開かない(中にマルウェアが仕込まれている危険が高い)

✅ すぐやるべきこと

- ✔️ 怪しい画面が出たら即ブラウザを閉じる(Ctrl+W 等)(実行しなければ感染を防げるケースが多い)

- ✔️ 実行してしまった場合はネットワークを切断(攻撃者との通信を止めることで被害拡大を防ぐ)

- ✔️ 別端末から重要アカウントのパスワードを変更(MFA有効化)(乗っ取りや不正利用を防ぐ)

7) 事後対応(感染が疑われる場合の優先手順、概念的)

- 端末をネットワークから隔離。

- 可能ならイメージを取得してログを保全(証拠保全のため)。

- 信頼できるアンチマルウェアでスキャンを実施、ただし完全な除去は専門家に依頼するほうが安全。

- 重要なアカウント(メール、銀行、SNS等)のパスワードを別端末で変更(多要素認証を有効に)。

FAQ

Q: この手口に騙された場合、最初に何をすれば良いですか?

A: まずはパスワードや認証情報を即座に変更し、二段階認証を有効化してください。

続けて、利用しているサービスや金融機関に連絡し、不正利用の有無を確認します。

メールやSMSで届く認証コードは絶対に入力しないでください。

Q: 普段からどんな警戒心を持つべきですか?

A: 「送信元を必ず確認する」「不自然なリンクや添付は絶対に開かない」「急かすメッセージは要注意」という3つの鉄則を習慣化しましょう。

また、怪しいと感じたら一度深呼吸して公式サポート経由で確認する癖をつけましょう。

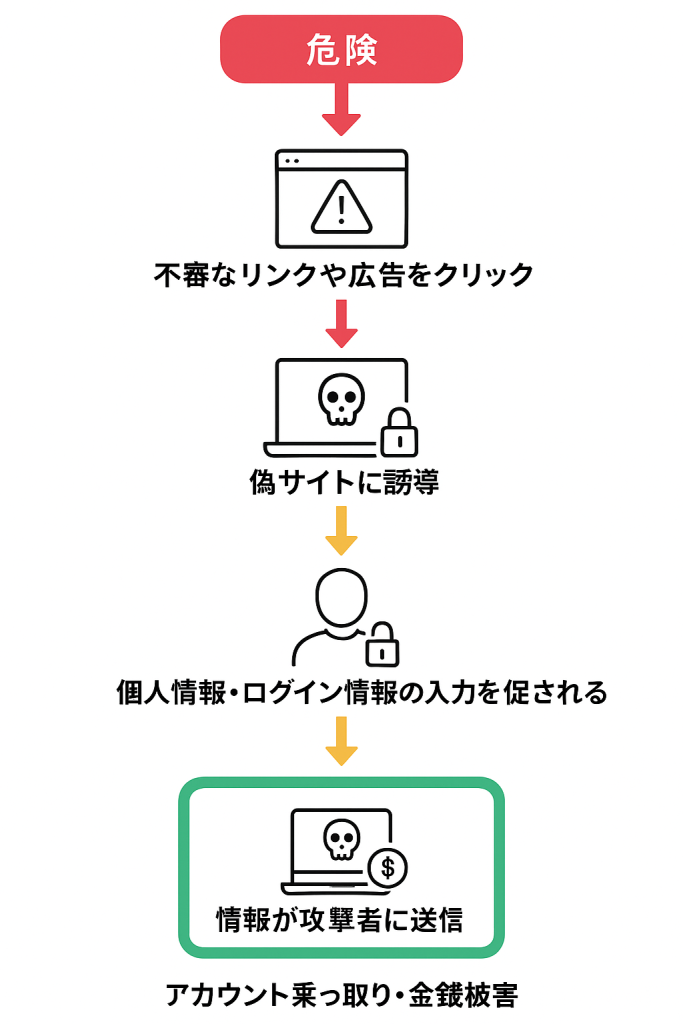

フィッシング攻撃の流れ

この図は、ユーザーがフィッシング詐欺に遭う一連のプロセスを分かりやすく示したものです。

- 不審なリンクや広告をクリック

攻撃の第一歩は、メールやSNS、ウェブサイト上の偽の広告などに含まれる悪意のあるリンクを、ユーザーがクリックしてしまうことから始まります。 - 偽サイトに誘導

クリックしたリンクは、一見本物そっくりに作られた偽のウェブサイト(フィッシングサイト)へとユーザーを誘導します。 - 個人情報・ログイン情報の入力を促される

偽サイトでは、正規のサービスを装って「ログインしてください」「アカウント情報を更新してください」などと表示し、ユーザーに個人情報やパスワードなどの機密情報を入力するよう促します。 - 情報が攻撃者に送信

ユーザーが入力した情報は、攻撃者のもとに直接送信されてしまいます。

この結果、アカウントが乗っ取られたり、クレジットカード情報が悪用されて金銭的な被害に遭ったりする可能性があります。

対策

- 不審なリンクは安易にクリックしない。

- ウェブサイトのURLが正規のものであるか、常に確認する。

- 二段階認証(多要素認証)を設定する。

この流れを理解し、常に警戒心を持つことが、被害を防ぐ上で非常に重要です。

8) まとめ(最後に一言)

ClickFixは技術そのものよりも人の操作を巧みに悪用する点が最大の強みです。

だからこそ技術的対策と同等に、日々の教育・運用ルールの徹底が被害を防ぐカギになります。

この記事のチェックリストをまずは一つずつ実行し、社内/家庭の「もしも」に備えてください。

参考・出典(主要)

Proofpoint(ClickFix 脅威レポート)。Proofpoint

ESET(Threat Report H1 2025: ClickFix surge)。ESET

U.S. HHS / HC3(ClickFix Attacks — Sector Alert, Oct 29, 2024)。HHS.gov

Fortinet(PowerShellチェーン解析:From ClickFix to Command)。Fortinet

NEC(日本語記事:ClickFix手法の解説、2025年5月)。NEC

-300x169.webp)

-300x169.webp)